Как обеспечить информационную безопасность в государственных информационных системах?

На волне усиления контроля государства в области информационной безопасности всем специалистам по ИБ необходимо знать, что такое государственные информационные системы, а не работают ли они сами с ГИС? Эта статья посвящена всем, кто так или иначе связан с этими системами, будь вы инженер или менеджер ИБ или же вы являетесь разработчиком/поставщиком программного обеспечения в данной области.

Мы расскажем о подводных камнях в сфере законодательного регулирования, опишем необходимые и достаточные условия для построения легитимной реально работающей системы защиты ГИС. Также вы сможете разобраться в отличительных чертах, связанных с моделью угроз и нарушителя БИ, неочевидных особенностях сертификации и аттестации и, конечно, получите практические рекомендации. А в качестве бонуса вы узнаете об актуальных трендах и перспективах в области ГИС.

Государство стремится быть в тренде и не пропускает ни одной значимой темы: блокчейн, криптовалюта, искусственный интеллект. Мы живем в век цифровизации экономики, в век быстро развивающихся информационных технологий, которые на самом деле меняют общество. По этой же причине правительство вынуждено идти в ногу со временем, чтобы контролировать экономику страны. В результате взаимодействие с государством активно переводится в Интернет, возникают так называемые государственные информационные системы (ГИСы).

Нормативная база. Как определить ГИС, какие документы регулируют сферу ИБ в ГИС?

Чтобы дать корректное и понятное определение ГИС, необходимо воспользоваться основными нормативными правовыми актами в сфере защиты информации (ЗИ) таких систем.

На федеральном уровне можно выделить три документа:

-

Федеральный закон от 27.07.2006 г. №149-ФЗ «Об информации, информационных технологиях и о защите информации»;

-

Постановление Правительства Российской Федерации от 06.07.2015 г. № 676 «О требованиях к порядку создания, развития, ввода в эксплуатацию, эксплуатации и вывода из эксплуатации государственных информационных систем и дальнейшего хранения содержащейся в их базах данных информации»;

-

Приказ ФСТЭК России от 11.02.2013г. №17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

На уровне города Москвы ГИСы регулируют следующие акты:

-

Закон города Москвы от 24 октября 2001 года № 52 «Об информационных ресурсах и информатизации города Москвы»;

-

Распоряжение Правительства Москвы от 03.07.2012 г. № 342-РП «О требованиях к вводу в эксплуатацию информационных систем, создаваемых в городе Москве».

Итак, какую информационную систему можно назвать государственной и зачем она нужна?

Согласно Федеральному закону №149-ФЗ Государственные информационные системы — федеральные информационные системы и региональные информационные системы, созданные на основании соответственно федеральных законов, законов субъектов Российской Федерации, на основании правовых актов государственных органов.

Согласно позиции ФСТЭК России «все ИС, созданные на государственные средства, являются ГИС».

Цели создания ГИС:

-

Реализация полномочий государственных органов.

-

Обеспечение информационного обмена между госорганами.

-

Иные цели, установленные федеральными законами.

Но для чего так плотно рассматривать нормативную базу в ГИС? Все дело в особенностях защиты персональных данных (ПДн). Перед любой организацией, обрабатывающей ПДн (далее - Оператор), встает проблема приведения своих информационных систем в соответствие с требованиями законодательства.

ГИС или не ГИС?

Существуют определенные требования законодательства Российской Федерации в области обработки и защиты ПДн:

-

Федеральный закон №152-ФЗ «О персональных данных»;

-

Постановление Правительства №1119;

-

Приказ ФСТЭК России №21.

Однако, по сравнению с Приказом ФСТЭК №17 для ГИС Приказ ФСТЭК №21 для ПДн является более «демократичным». Именно по этой причине многие государственные и муниципальные органы стараются избежать выявления у себя ГИС с целью невыполнения 17-го приказа. Но как тогда защищать конфиденциальную информацию? Во-первых, понимать, что защита ГИС — не равно защите персональных данных. Во-вторых, учитывать следующие особенности приказов:

|

Особенность |

Приказ по защите ПДн |

Приказ по защите ГИС/МИС |

|

Оценка соответствия |

Любая форма |

Только сертификация |

|

Аттестация |

Коммерческий оператор – на его выбор Госоператор – аттестация обязательна |

Аттестация обязательна |

|

Контроль и надзор |

Прокуратура – все ФСТЭК – только госоператоры ФСБ – только госоператоры Роскомнадзор не обладает полномочием проверять коммерческих операторов |

ФСТЭК |

Под сертификацией будем понимать действия, в процессе которых проверяется, насколько объект (программное обеспечение, средство защиты информации) соответствует заданным требованиям.

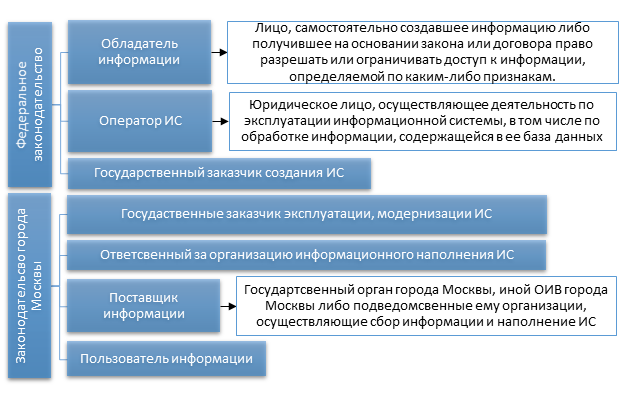

Роли и обязанности участников информационного взаимодействия в ГИС

Для описания создания системы защиты информации в ГИС, необходимо рассмотреть еще одну подтему, в которой определим участников информационного взаимодействия в ГИС, их функции в части обработки информации и зоны ответственности.

По законодательству к субъектам ГИС относятся:

Разберем теперь функции описанных участников информационного взаимодействия в ГИС применительно к обработке информации:

|

Роль |

Основные функции |

|

|

Обладатель информации Ответственный за организацию информационного наполнения ИС |

Определение целей обработки информации, состава обрабатываемой информации, действий с ней в рамках ГИС

|

|

|

Оператор ИС Государственный заказчик эксплуатации ИС |

Обработка информации в ГИС (хранение, накопление, передача) в соответствии с целями, определенными Обладателем информации |

|

|

Поставщик информации |

Обработка информации в ГИС в соответствии с целями, определенными Обладателем информации

|

|

|

Пользователь информации |

Обработка информации в ГИС в соответствии с целями, определенными Обладателем информации Сбор и наполнение ГИС информацией |

На схеме ниже отображены ЗО участников взаимодействия в ГИС при обеспечении ЗИ.

Обеспечение ИБ в ГИС. Ответ на вопрос, как создать систему защиты информации в ГИС?

В соответствии с требованиями вышеуказанных нормативных правовых актов создание системы защиты информации ГИС осуществляется в несколько этапов:

1. Классификация ГИС, т.е. определение класса ГИС в соответствии с ее масштабом и значимостью для органов исполнительной власти (ОИВ). Формирование модели угроз и нарушителя. Под моделью угроз понимается документ, содержащий перечень актуальных угроз ИБ, применимых к конкретной ИС. Под моделью нарушителя понимается документ, содержащий типы нарушителей и оценку их возможностей по воздействию на ГИС.На выходе этапа:

-

Акт классификации ГИС;

-

Модель угроз и нарушителя безопасности информации (МУиН).

На выходе этапа:

-

Техническое задание на СЗИ. Под техническим заданием (ТЗ) понимается документ, содержащий набор требований, предъявляемых к к проектированию СЗИ.

На выходе этапа:

-

Технический проект на СЗИ.

На выходе этапа:

-

Документация.

На выходе этапа:

-

Акт приемки в опытную эксплуатацию.

На выходе этапа:

-

Аттестат соответствия.

На выходе этапа:

-

Акт о вводе в промышленную эксплуатацию.

Каждая система защиты имеет свои границы, т.е. требуется понимать, что должно защищаться, а что нет. В данном случае важно, кто является оператором.

В случае, если организация является оператором ГИС, то защита ГИС осуществляется в целом, объектами которой выступают сервера, автоматизированные рабочие места (АРМ) администраторов, каналы связи.

В этом случае требуется:

-

создание и внедрение СЗИ, включающей как организационные, так и технические меры защиты.

В случае, если организация не является оператором ГИС, защищать требуется не всю ГИС в целом, а только клиентские компоненты, такие как АРМ и каналы связи в пределах территориальных подразделений.

В этом случае требуется:

-

создание и внедрение СЗИ в пределах границ контролируемой зоны (территориальных подразделений);

-

выполнение требований оператора ГИС, предъявляемых при подключении к ГИС (в т.ч. аттестованной).

В случае, если к созданию СЗИ на основании договора (контракта) привлекается стороннее юридическое лицо (ЮЛ)/ индивидуальный предприниматель (ИП), необходимо проверять наличие следующих документов:

-

лицензии ФСТЭК России на деятельность по технической защите конфиденциальной информации;

-

лицензии ФСБ России на деятельность по «разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, технического обслуживания шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)» - при использовании СКЗИ.

Далее необходимо рассмотреть каким образом ГИС может размещаться в ЦОД. Сейчас актуальны три способа размещения серверных компонент ИС в дата-центрах:

Первый способ – colocation.

Это услуга размещения в ЦОД в формате предоставления стоек для оборудования, инженерной составляющей, физической защиты. Помимо целых стоек можно арендовать unit места в них под свое оборудование или же размещать оборудование нестандартных габаритов. Компании, предоставляющие услуги по colocation серверов, дают возможность клиентам экономить там, где они не могли бы этого делать, поставив сервер у себя в офисе. Так клиент получает доступ к более высокой скорости канала связи с интернетом, чем это было бы возможно в серверной его офиса, и по гораздо меньшей цене.

Второй способ – IaaS (Infrastructure As A Service/Инфраструктура как услуга).

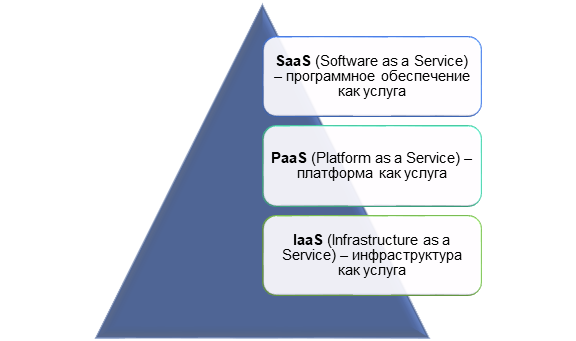

Ни для кого не секрет, что за минувшие несколько лет облачные сервисы проникли в большое количество сфер жизни и бизнеса, вследствие чего возникло большое количество разновидностей подобных ресурсов и аббревиатур: SaaS, PaaS, IaaS. Разобраться во всем этом многообразии вариантов и понять, зачем нужен каждый из них, довольно трудно. Но даже если вы уже имеете представление об этом, согласитесь, что всегда хочется узнать что-то новое или систематизировать существующие знания, скажем так, разложить по полочкам.

Итак, изобразим стек облачных технологий и определим каждый из его частей.

IaaS — это вычислительная инфраструктура (серверы, хранилища данных, сети, операционные системы), которая предоставляется клиентам для развертывания и запуска собственных программных решений.

PaaS — это набор инструментов и сервисов, которые облегчают разработку и развертывание облачных приложений.

SaaS – это приложения, работающие в облаке, доступ к которым конечные пользователи получают через веб.

Чем ниже в этой топологии располагается облачная технология, тем больше прав у самого клиента. Так, в IaaS заказчик не управляет и не контролирует лежащую в основе физическую инфраструктуру, зато имеет контроль над операционными системами и развернутыми приложениями. А вот в PaaS и SaaS у него таких прав нет. В рамках модели PaaS клиент управляет приложениями и базами данных, но не имеет возможности управлять облачной инфраструктурой (сетевое и серверное оборудование, СХД, операционными системами). В SaaS же заказчик вообще не контролирует параметры работы и настройки приложений. Весь сервис предоставляется ему под ключ. Наглядно различия всех трех моделей можно изобразить следующим образом:

Итак, мы подошли к третьему способу - PaaS –Platform As A Service (Платформа как услуга). Описание услуги уже дано выше. SaaS не может являться способом размещения серверных компонент ИС исходя из описания услуги.

Разобравшись в понятиях услуг размещения, можно перейти непосредственно к обозначению распределения ответственности участников процесса размещения ГИС ЦОД.

|

Технологический (архитектурный) уровень |

Способы размещения/ Способы реализации мер защиты |

||||

|

Colocation |

IaaS |

PaaS |

|||

|

1 – Уровень инженерно-технического обеспечения серверных компонент |

Серверы ИБ ЦОД |

||||

|

2 – Уровень инфраструктурного обеспечения серверных компонент |

Система защиты информации ИС |

Серверы ИБ ЦОД |

|||

|

3 – Уровень обеспечения системного программного обеспечения серверных компонент |

Система защиты информации ИС |

Серверы ИБ ЦОД |

|||

|

4 – Уровень обеспечения специального и прикладного программного обеспечения серверных компонент |

Система защиты информации ИС |

||||

|

5 – Уровень обеспечения внутреннего сетевого взаимодействия серверных компонент |

Система защиты информации ИС |

Серверы ИБ ЦОД |

|||

|

Сервисы ИБ ЦОД и(или) Система защиты информации И |

||||

|

Система защиты информации ИС |

||||

А что если ГИС размещается в незащищенном дата-центре или вообще не в ЦОД? Как тогда защищать систему? Есть ли отличия для того, кто является оператором этой системы? Ответ – да, отличия существуют исходя из зон ответственности. Рассмотрим возможные варианты решений по защите ГИС.

|

|

ГИС размещается в аттестованном ЦОД |

ГИС размещается в незащищённом ЦОД |

ГИС не размещается в ЦОД |

|||

|

Организация является оператором ГИС |

|

|

|

|||

|

Организация не является оператором ГИС |

Создание и внедрение СЗИ в пределах границ контролируемой зоны или Выполнение требований оператора ГИС, предъявляемых при подключении к ГИС (в т.ч. аттестованной) (Если АРМ не подключено к другим системам) |

|||||

Внедрение системы защиты ГИС при размещении в незащищенном дата - центре исходя из таблицы выше так же будет отличаться от этого процесса в аттестованном. Для неаттестованного ЦОД потребуется внедрение следующих систем:

-

защиты периметра и доступа к СВТ ГИС;

-

межсетевого экранирования;

-

обнаружения вторжений;

-

криптографической защиты (шифрование);

-

антивирусной защиты;

-

защиты от несанкционированного доступа (НСД).

Если же ГИС размещается в аттестованном ЦОД, то следует обратить внимание на прикладное программное обеспечение (ПО), которое использует эта информационная система. В случае сертифицированного прикладного ПО, ГИС следует заказать у провайдера дата – центра антивирусную защиту для серверов и АРМов, обеспечить криптографическую защиту и внедрить систему анализа защищенности для прикладного ПО. Например, в этих целях можно воспользоваться сертифицированными ФСБ и ФСТЭК решениями от российской компании разработчика «С-Терра СиЭсПи», такими как С-Терра Шлюз, С-Терра Виртуальный Шлюз, Модуль С-Терра CSCO-STVM.

Что касается дополнительных мер для ГИС с несертифицированным прикладным ПО, то к ним относят установку средств от НСД на сервера и комплексного решения для защиты рабочих станций.

Сертифицировать прикладное ПО выгодно, когда у ГИС много пользователей (более 100). Если меньше, то дешевле использовать наложенные средства защиты информации (СрЗИ).

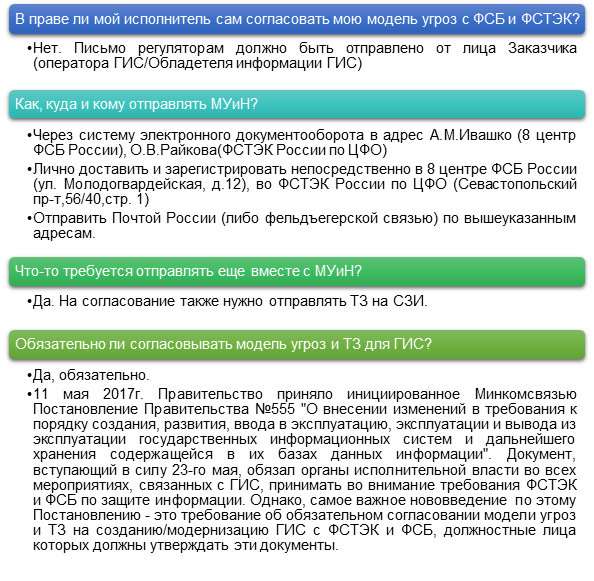

Нельзя не сказать и об особенностях, связанных с моделью угроз и нарушителя БИ. Постараемся ответить на самые часто задаваемые вопросы:

Особенности сертификации и аттестации

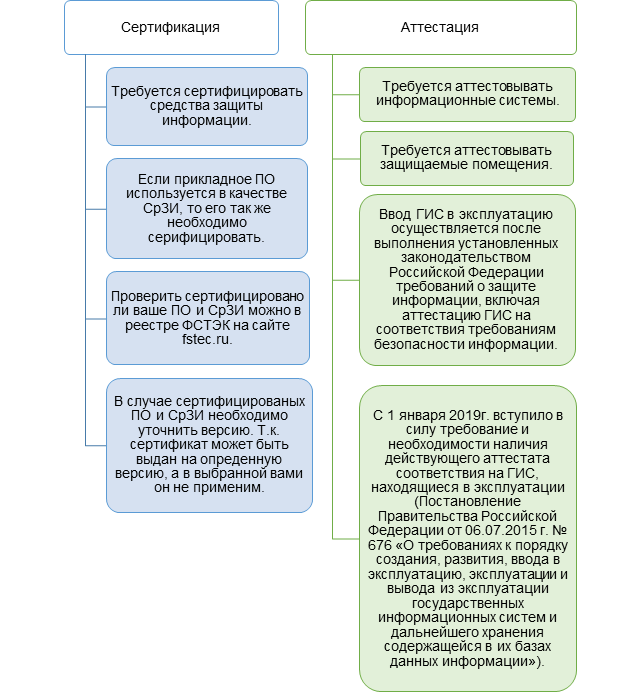

Выше мы уже рассматривали эти понятия, когда говорили о нормативной базе и об этапах создания системы защиты информации в государственных информационных системах. Но так как речь идет о необычных информационных системах, то, конечно, не обходится без особенностей в процессах проверки их соответствия заданным требованиям. Для наглядности, построим схему:

В продолжении разговора о государственных информационных системах и о том, как построить защиту информации в них, следует обратить внимание, что несоблюдение описанных в статье принципов является правонарушением с определенной ответственностью и мерами взыскания. Например, за отсутствие обязательной сертификации ИС предусмотрен штраф 20-25 тыс.руб. (с конфискацией несертифицированных СрЗИ или без таковой).

Перспективы и тренды в сфере ГИС

Государственные облака

В России активно ведется работа по переводу ГИС в облачную инфраструктуру. 21 июля 2016 глава Российской Федерации Владимир Путин поручил премьер – министру Дмитрию Медведеву подготовить и внести в Госдуму федеральный закон о предпочтительном использовании государственными органами единой инфраструктуры электронного правительства с целью повышения безопасности и уровня стабильной деятельности ИС органов государственной власти. Так, во исполнение поручения президента в ноябре 2016 года Министерство связи и массовых коммуникаций РФ вынесло на общественное обсуждение проект закона (о внесении изменений в ФЗ «Об информации, информационных технологиях и о защите информации», ФЗ «Об организации предоставления государственных и муниципальных услуг» и ФЗ «Об электронной подписи»), учитывающего постепенный переход имеющихся и перспективных ГИС в единую инфраструктуру электронного правительства. Данный мега – проект Минкомсвязи получил название «Гособлако». Его ввод в промышленную эксплуатацию запланирован на конец 2019 года. С этого момента и вплоть до окончания 2020 года на эту платформу обязаны смигрировать 60% федеральных и 40% региональных ИС. В целом же к 2024 году доля государственных систем, вынесенных в «Гособлако», должна повыситься до 90%.

Расширение нормативной базы

Из числа положительных направлений в сфере защиты ГИС, бесспорно, можно выделить совершенствование и повышение качества нормативной базы. 17-й приказ ФСТЭК по защите информации в ГИС постоянно пополняется. В частности, регулятор работает над методическим документом «Меры защиты информации в государственных информационных системах». Из числа новых документов выделяется проект моделирования угроз ФСТЭК и практические советы по созданию своих отраслевых МУиН. Все документы доступны по адресу www.bdu.fstec.ru.

Развитие мобильных технологий

В настоящее время более 60% жителей РФ активно используют смартфоны. Соответственно, повышается актуальность мобильного доступа к ГИС. Такое мобильное рабочее место, ровно, как и стационарное, обязано быть защищено сертифицированными СрЗИ. Проблема заключается в ограниченном выборе средств защиты. Западные решения пока мало используются на рынке, т.к. не имеют необходимых сертификатов. А многие отечественные продукты по защите мобильных устройств пока обладают ограничениями. Таким образом, чтобы «легитимизировать» применение смартфонов для подключения к ГИС, требуется детальное внимание процессам моделирования угроз и разработке проекта системы защиты.

Импортозамещение

Данный вопрос значительно касается области информационной безопасности. Проблема состоит в том, что в условиях санкций, встает вопрос допустимости закупки и последующей поддержки ранее купленных СрЗИ. В первую очередь это касается государственных органов. Отечественный рынок быстро развивается и у многих импортных решений в области ИБ существуют российский аналоги с высоким уровнем сертификации. Пока сложно диагностировать, будет ли государственная политика по импортозамещению толчком к технологическому улучшению продуктов российского поставщика, однако повысить их распространение на рынке оно поможет.

Заключение

Область обеспечения ИБ в ГИС на данный момент является одной из самых стремительно развивающихся. Вносятся изменения в существующие нормативные акты, пишутся новые документы, вводятся в эксплуатацию новейшие технологии, появляются и новые средства защиты информации.

Разработчикам и поставщикам программного обеспечения следует учитывать тренд движения ГИС в сторону облачных вычислений и применения систем управления мобильными устройствами. Применение решений по защите информации отечественного производства будет подкрепляться направлению законодательством и общей тенденцией по импортозамещению. По этой причине специалистам безопасности информации, которые работают с ГИС и перед которыми стоит задача обеспечения информационной безопасности в таких системах, нужно регулярно держать «руку на пульсе», отслеживать изменения в части нормативного регулирования и рынка СрЗИ, не пренебрегать требованиями регуляторов по сертификации и аттестации и быть готовым оперативно адаптироваться к возникающим изменениям данной области.

Товары

- Комментарии

|

Менеджеры компании с готовностью ответят на ваши вопросы и оперативно подготовят коммерческое предложение.

|

Задать вопрос

|